到 2025 年网络犯罪每年造成的损失将达到 10.5 万亿美元

经济损失只是冰山一角。 网络安全薄弱也会导致重大的声誉损失。 遭受数据泄露的企业往往会失去客户的信任, 这种信任的丧失会导致客户流失、市场份额下降以及长期的品牌损害。此外,还要考虑法律和监管方面的后果。 数据泄露往往会引发监管机构的调查和罚款,尤其是在发现组织不遵守数据保护法的情况下。 在某些情况下,企业还可能面临受影响客户的诉讼,导致进一步的财务和声誉损失。

- 根据 Sophos 的“2023 年勒索软件状况”报告, 2023 年有 66% 的组织受到勒索软件攻击的影响。

- 根据《2023 年 Unit 42 勒索软件和勒索威胁报告》,勒索软件需求的平均金额为650,000 美元。

企业 网络安全 完整指南

保护计算机网络及其数据免受攻击、损失或未经授权访问的专业服务

包括网络安全评估、漏洞扫描、入侵检测、数据加密、身份验证和访问控制等。通过这些技术手段,企业能够识别和修复潜在的安全漏洞,保护敏感信息,确保网络系统的安全性和完整性。,包括安全事件响应和应急处理,帮助企业在发生安全事件时迅速采取措施,减少损失和恢复正常运营。

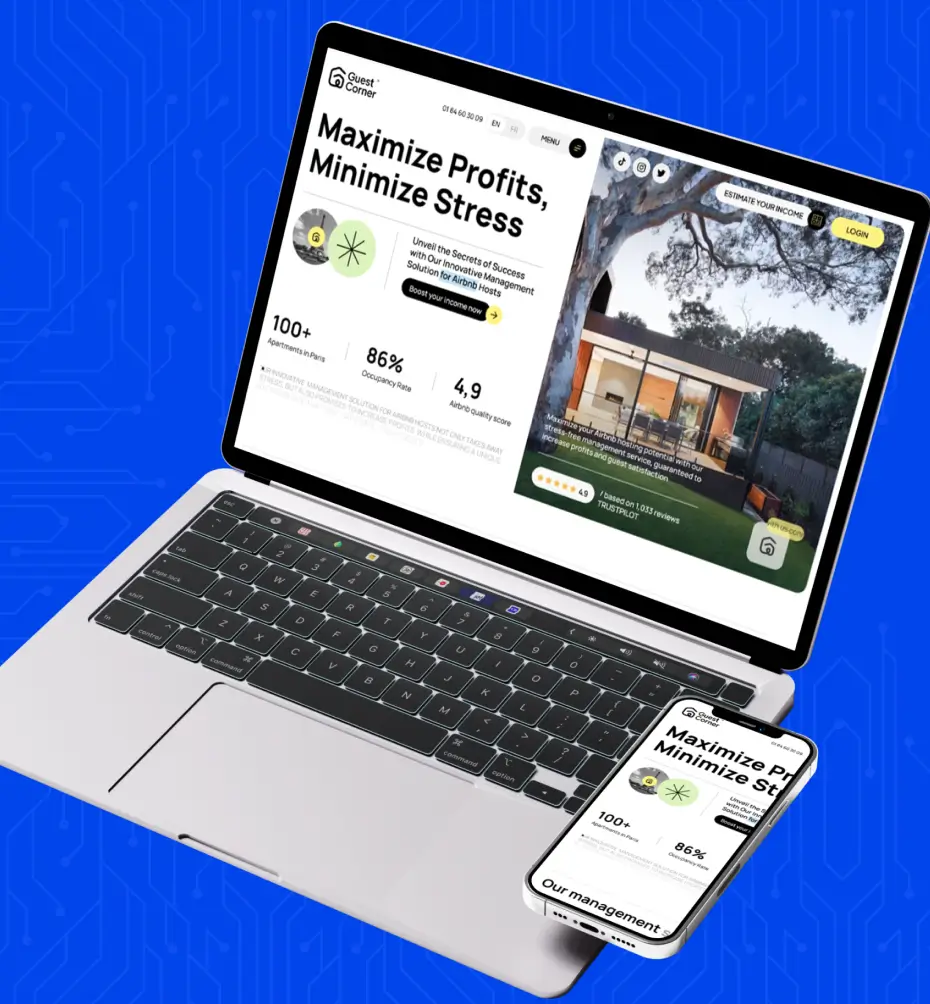

Our latest Case Studies

美国营销巨头RR Donnelly(RRD)承认在Conti勒索软件攻击中数据被盗

RR Donnelly(RRD)是美国一家全球领先的营销和商业通信公司,在2021年12月遭遇了一次严重的网络攻击。这次攻击被证实为由Conti勒索软件实施,导致公司部分系统中断,并伴随着数据泄露。t.

- Conti勒索软件: 是一个由一个复杂的网络犯罪组织开发和运营的勒索软件即服务(RaaS)项目。Conti攻击以高速加密技术闻名,他们不仅会加密受害者的系统,还会窃取数据,然后威胁公开这些数据来迫使受害者支付赎金。

- 攻击手法:Conti通常通过钓鱼邮件或已知的系统漏洞来进入受害者网络,然后逐步在整个网络中横向移动,最终部署勒索软件进行加密。

诺贝尔颁奖典礼直播网站遭遇DDoS攻击

在2021年12月10日的诺贝尔颁奖典礼上,诺贝尔基金会和挪威诺贝尔研究所遭遇了严重的网络攻击。该攻击的主要目标是负责直播典礼的官方网站,具体为DDoS攻击(分布式拒绝服务攻击),该攻击使网站承受了极高的流量负载。试图阻止网站更新和发布有关诺贝尔奖和诺贝尔奖获得者成就的新信息的能力

- DDoS攻击: 通过大量虚假请求向网站发起攻击,试图使其无法正常运行。这种攻击通常是通过一组被感染的计算机(称为“僵尸网络”)来发起的。

- 信息传播受阻: 干扰了重要信息的传播,随着越来越多的活动依赖于在线平台进行直播和信息发布,确保网站的安全和稳定性变得至关重要。。

僵尸网络Emotet卷土重来,已感染179个国家的13万台设备

僵尸网络Emotet卷土重来。曾经被执法机构联合打击并捣毁的这一恶意软件,如今又以更加强大的形式重新出现在网络攻击的舞台上。据多方安全机构报告,自2021年11月复出以来,Emotet迅速传播,已经感染了约13万台设备,遍布179个国家。

- Emotet的背景: Emotet起初是一种银行木马,专门窃取银行凭证,但它逐渐进化成了僵尸网络,并成为了**恶意软件即服务(MaaS)的平台。黑客组织利用Emotet来传播其他恶意软件(如勒索软件)以及进行大规模的网络攻击。

- 主要感染方式: Emotet继续依赖其传统的传播方式,主要通过钓鱼邮件,利用恶意宏代码的Word文档进行传播。邮件通常伪装成来自合法来源,诱使受害者打开文件或点击恶意链接。

建立一个强大的网络安全框架

- 风险评估

- 制定安全策略

- 实施安全控制

- 监控和响应

- 持续改进

常用的 工具箱

Snort - 入侵检测和入侵防御系统(IDS/IPS)

Suricata - 高性能的入侵检测引擎

Zeek (Bro) - 网络流量分析与入侵检测工具

Wireshark - 网络协议分析器

OSSEC - 基于主机的入侵检测系统

Security Onion - 网络安全监控和日志分析平台

Tripwire - 文件完整性监控工具

Splunk - 安全信息和事件管理(SIEM)

Tenable Nessus - 漏洞扫描器

OpenVAS - 开源漏洞评估系统

Netcat - 网络分析和调试工具

Cisco ASA - 防火墙和入侵预防系统

Okta - 身份和访问管理平台

Duo Security - 多因素认证平台

RSA SecurID - 双因素认证系统

Microsoft Azure AD - 企业身份管理解决方案

Ping Identity - 单点登录和身份管理工具

Centrify - 身份管理和特权访问控制

BeyondTrust - 特权账户管理解决方案

CyberArk - 特权访问安全工具

FreeIPA - 集成认证和访问控制平台

OAuth - 开放授权框架

OpenSSL - 用于传输层加密的开源工具

GnuPG - 开源加密工具

VeraCrypt - 磁盘加密工具

BitLocker - 磁盘加密工具(Windows)

TrueCrypt - 文件和分区加密工具

Kleopatra - 加密和签名管理器

HashiCorp Vault - 机密数据存储和访问管理

Cryptomator - 文件加密工具

AxCrypt - 文件加密工具

Malwarebytes - 恶意软件检测和移除工具

Kaspersky Anti-Virus - 防病毒软件

ESET NOD32 - 防病毒和反恶意软件工具

Avast - 防病毒软件

McAfee - 防病毒软件和威胁管理工具

Sophos - 端点防护解决方案

Panda Security - 云防病毒解决方案

Bitdefender - 综合安全解决方案

Graylog - 开源日志管理和分析平台

ELK Stack (Elasticsearch, Logstash, Kibana) - 日志采集和分析工具

Splunk - 实时监控和日志分析工具

Sentry - 日志分析和错误监控工具

LogRhythm - 日志管理和事件管理工具

Nagios - 网络监控工具

Zabbix - IT基础设施监控工具

3,900+ customers win deals with 泰欣安坤

Need a Support?

我们使用先进的加密技术和严格的访问控制措施,确保您的数据始终得到妥善保护。

- 加密技术:我们采用先进的加密技术,确保数据在传输和存储时得到保护。

- 严格的访问控制:通过身份验证和访问管理,确保只有授权人员能够接触敏感数据。

- 数据分类与分级保护:根据数据的重要性实施不同级别的保护措施。

- 数据泄露防护:我们部署数据泄露防护(DLP)系统,监控数据使用情况并防止未经授权的外流。

- 隐私法规合规:我们的服务遵守全球和本地的隐私法规,如GDPR、CCPA等,确保客户隐私得到保护。

- 定期审计与报告:我们定期进行安全审计,并向客户提供数据安全的详细报告。

我们通过多层防护、实时监控和威胁情报网络,有效抵御各类复杂的网络攻击。

- 多层防护机制:我们采用多层次的安全防护,覆盖防火墙、入侵检测和防御系统(IDS/IPS)、反病毒软件等。

- 实时威胁监控:我们提供24/7的实时监控,及时发现和阻止潜在威胁。

- 威胁情报共享:利用全球威胁情报网络,提前预知和防御最新的网络攻击。

- 恶意软件防护:我们部署先进的恶意软件检测和清除工具,确保系统免受恶意软件的侵害

- 定期渗透测试:通过模拟攻击(渗透测试)评估网络安全的强度,并及时修补漏洞。

- 事件响应计划:一旦检测到威胁,我们的应急响应团队会迅速采取行动,降低风险。

我们的快速响应团队和自动化恢复机制确保在安全事件发生时迅速修复并恢复业务。

- 快速响应团队:我们有专门的安全事件响应团队,确保在最短时间内处理安全事件。

- 预定响应时间:我们根据协议(SLA)设定明确的响应时间,以确保迅速反应。

- 备份与恢复机制:我们为客户提供自动化备份和恢复解决方案,确保数据在灾难后能够快速恢复。

- 零日漏洞处理:我们定期关注和补丁管理,以确保零日漏洞迅速得到解决。

- 业务连续性计划:我们帮助客户制定并实施业务连续性和灾难恢复计划,减少停机时间。

- 事件后评估与改进:在安全事件解决后,我们提供详细的评估报告,并建议如何改进安全策略。

我们的合规团队熟悉行业法规,确保您始终遵守相关的法律和安全标准。

- 合规性专家团队:我们有专门的合规团队,熟悉不同行业的法规要求(如HIPAA、PCI-DSS、GDPR)

- 合规审计服务:我们定期为客户提供合规性审计,确保各项安全措施符合规定。

- 数据保护和隐私管理:我们协助客户实施数据隐私管理政策,确保数据处理和存储符合法规。

- 文档与报告支持:我们提供符合审计要求的文档和报告,以便客户应对合规审查。

- 培训和教育:我们为客户团队提供相关法规的培训,确保他们了解最新的合规要求。

- 持续更新和监控:我们确保安全措施和政策随法规的更新进行调整,帮助客户保持合规。

我们提供性价比高且灵活的解决方案,确保您在获得长期安全保护的同时控制成本。

- 按需定制:我们根据客户的具体需求和规模,提供灵活的安全服务套餐,以避免不必要的成本

- 性价比高的解决方案:我们提供高效且成本适中的解决方案,确保客户获得最大的投资回报(ROI)。

- 持续监控和优化:通过自动化监控和优化,减少手动操作,降低长期运维成本。

- 可扩展性:我们的解决方案可以随着客户业务增长和需求变化进行扩展,不需大幅增加成本。

- 长期服务合同与折扣:我们为长期合作提供折扣和定制化支持,帮助客户节省预算。

- 透明定价和清晰报告:我们提供透明的价格结构和详细的服务报告,确保客户清楚了解每一项支出的目的和效果。

让我们开始吧

启动通往成功和成长的旅程.

- 01 描述需求、期望和项目的目标。

- 02 与专业人员进一步讨论细节。进一步的澄清,评估需求的可行性,以及建议解决方案或改进的地方。确保所有细节都被考虑到,以便制定出最佳的行动计划

- 03 基于项目的复杂性、时间要求、资源需求等因素,为客户提供一个估算报价或详细报价单

- 04 客户接受报价,双方就可以开始项目执行阶段

请填写如下表单.